发表于: 2021-03-01 23:05:52

1 2258

今天完成的事情:

Java 获取客户端真实IP

使用AOP获取客户端真实IP

明天计划的事情:

放在服务器上运行

使用DES对用户ID和登录时间加密,生成Token,放入Cookie中,拦截器里通过Cookie中判断Token的有效性来判断用户是否登录。

遇到的问题:

以下

收获:

Java 获取客户端真实IP

先说说服务端获取客户端IP的 一般思路:

伪代码:

1)ip = request.getHeader(“X-FORWARDED-FOR “)

2)如果该值为空或数组长度为0或等于”unknown”,那么:

ip = request.getHeader(“Proxy-Client-IP”)

3)如果该值为空或数组长度为0或等于”unknown”,那么:

ip = request.getHeader(“WL-Proxy-Client-IP”)

4)如果该值为空或数组长度为0或等于”unknown”,那么:

ip = request.getHeader(“HTTP_CLIENT_IP”)

5)如果该值为空或数组长度为0或等于”unknown”,那么:

ip = request.getHeader(“X-Real-IP”)

6)如果该值为空或数组长度为0或等于”unknown”,那么:

ip = request.getRemoteAddr ()

有这样的思路,再认识下各个请求头的意思:

1)X-Forwarded-For

这是一个 Squid 开发的字段,只有在通过了HTTP代理或者负载均衡服务器时才会添加该项。

格式为X-Forwarded-For:client1,proxy1,proxy2,一般情况下,第一个ip为客户端真实ip,后面的为经过的代理服务器ip。现在大部分的代理都会加上这个请求头

2)Proxy-Client-IP/WL- Proxy-Client-IP

这个一般是经过apache http服务器的请求才会有,用apache http做代理时一般会加上Proxy-Client-IP请求头,而WL-Proxy-Client-IP是他的weblogic插件加上的头。

3)HTTP_CLIENT_IP

有些代理服务器会加上此请求头

4)X-Real-IP

nginx代理一般会加上此请求头。

注意点:

这些请求头都不是http协议里的标准请求头,也就是说这个是各个代理服务器自己规定的表示客户端地址的请求头。如果哪天有一个代理服务器软件用oooo-client-ip这个请求头代表客户端请求,那上面的代码就不行了。

这些请求头不是代理服务器一定会带上的,网络上的很多匿名代理就没有这些请求头,所以获取到的客户端ip不一定是真实的客户端ip。代理服务器一般都可以自定义请求头设置。

即使请求经过的代理都会按自己的规范附上代理请求头,上面的代码也不能确保获得的一定是客户端ip。不同的网络架构,判断请求头的顺序是不一样的。

最重要的一点,请求头都是可以伪造的。如果一些对客户端校验较严格的应用(比如投票)要获取客户端ip,应该直接使用ip=request.getRemoteAddr(),虽然获取到的可能是代理的ip而不是客户端的ip,但这个获取到的ip基本上是不可能伪造的,也就杜绝了刷票的可能。(有分析说arp欺骗+syn有可能伪造此ip,如果真的可以,这是所有基于TCP协议都存在的漏洞),这个ip是tcp连接里的ip。

再学习别人的博客代码:

发生的场景:服务器端接收客户端请求的时候,一般需要进行签名验证,客户端IP限定等情况,在进行客户端IP限定的时候,需要首先获取该真实的IP。

一般分为两种情况:

方式一、客户端未经过代理,直接访问服务器端(nginx,squid,haproxy);

方式二、客户端通过多级代理,最终到达服务器端(nginx,squid,haproxy);

客户端请求信息都包含在HttpServletRequest中,可以通过方法getRemoteAddr()获得该客户端IP。

方式一形式,可以直接获得该客户端真实IP。

方式二中通过代理的形式,此时经过多级反向的代理,通过方法getRemoteAddr()得不到客户端真实IP,可以通过x-forwarded-for获得转发后请求信息。当客户端请求被转发,IP将会追加在其后并以逗号隔开,例如:10.47.103.13,4.2.2.2,10.96.112.230。

请求中的参数:

request.getHeader("x-forwarded-for") : 10.47.103.13,4.2.2.2,10.96.112.230

request.getHeader("X-Real-IP") : 10.47.103.13

request.getRemoteAddr():10.96.112.230

客户端访问经过转发,IP将会追加在其后并以逗号隔开。最终准确的客户端信息为:

- x-forwarded-for 不为空,则为逗号前第一个IP ;

- X-Real-IP不为空,则为该IP ;

- 否则为getRemoteAddr() ;

相关请求头的解释:

- X-Forwarded-For :这是一个 Squid 开发的字段,只有在通过了HTTP代理或者负载均衡服务器时才会添加该项。

格式为X-Forwarded-For:client1,proxy1,proxy2,一般情况下,第一个ip为客户端真实ip,后面的为经过的代理服务器ip。现在大部分的代理都会加上这个请求头。

- Proxy-Client-IP/WL- Proxy-Client-IP :这个一般是经过apache http服务器的请求才会有,用apache http做代理时一般会加上Proxy-Client-IP请求头,而WL-Proxy-Client-IP是他的weblogic插件加上的头。

- HTTP_CLIENT_IP :有些代理服务器会加上此请求头。

- X-Real-IP :nginx代理一般会加上此请求头

第一步,导入依赖

<dependency>

<artifactId>commons-lang3</artifactId>

<version>3.8.1</version>

</dependency>

第二步,写一个工具类

package com.kbk.util;

import javax.servlet.http.HttpServletRequest;

public class WebUtil {

/**

* 获取用户真实IP地址,不使用request.getRemoteAddr();的原因是有可能用户使用了代理软件方式避免真实IP地址,

*

* 可是,如果通过了多级反向代理的话,X-Forwarded-For的值并不止一个,而是一串IP值,究竟哪个才是真正的用户端的真实IP呢?

* 答案是取X-Forwarded-For中第一个非unknown的有效IP字符串。

*

* 如:X-Forwarded-For:192.168.1.110, 192.168.1.120, 192.168.1.130,

* 192.168.1.100

*

* 用户真实IP为: 192.168.1.110

*

* @param request

* @return

*/

/**

* 获取用户真实IP地址,不使用request.getRemoteAddr()的原因是有可能用户使用了代理软件方式避免真实IP地址,

* 可是,如果通过了多级反向代理的话,X-Forwarded-For的值并不止一个,而是一串IP值

*/

public static String getIpAddress(HttpServletRequest request) {

String ip = request.getHeader("x-forwarded-for");

System.out.println("x-forwarded-for ip: " + ip);

if (ip != null && ip.length() != 0 && !"unknown".equalsIgnoreCase(ip)) {

// 多次反向代理后会有多个ip值,第一个ip才是真实ip

//Java String indexOf() 方法的使用:返回指定字符在字符串中第一次出现处的索引,如果此字符串中没有这样的字符,则返回 -1

if( ip.indexOf(",")!=-1 ){

//String类中split()方法的使用:输入limit数值等于0,则会执行切割无限次并且去掉该数组最后的所有空字符串

ip = ip.split(",")[0];

}

}

if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

ip = request.getHeader("Proxy-Client-IP");

System.out.println("Proxy-Client-IP ip: " + ip);

}

if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

ip = request.getHeader("WL-Proxy-Client-IP");

System.out.println("WL-Proxy-Client-IP ip: " + ip);

}

if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

ip = request.getHeader("HTTP_CLIENT_IP");

System.out.println("HTTP_CLIENT_IP ip: " + ip);

}

if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

ip = request.getHeader("HTTP_X_FORWARDED_FOR");

System.out.println("HTTP_X_FORWARDED_FOR ip: " + ip);

}

if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

ip = request.getHeader("X-Real-IP");

System.out.println("X-Real-IP ip: " + ip);

}

if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

ip = request.getRemoteAddr();

System.out.println("getRemoteAddr ip: " + ip);

}

System.out.println("获取客户端ip: " + ip);

return ip;

}

}

第三步,在Controller中输出IP

public String profession(Map<String,Object> map, HttpServletRequest request){

String IP = WebUtil.getIpAddress(request);

System.out.println("定位ip"+IP);

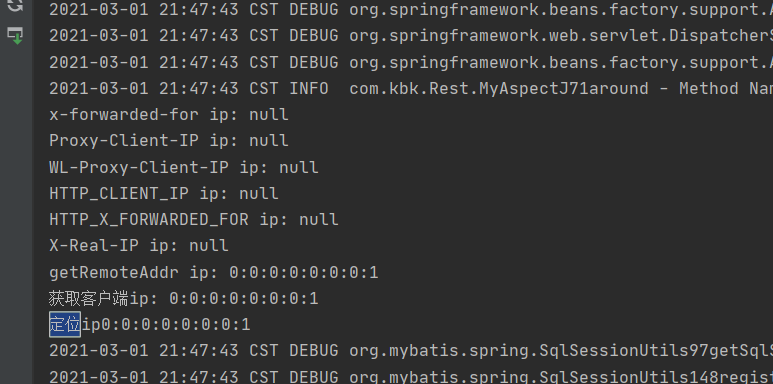

运行

0:0:0:0:0:0:0:1是ipv6的表现形式,对应ipv4来说相当于127.0.0.1,也就是本机

===================

===================

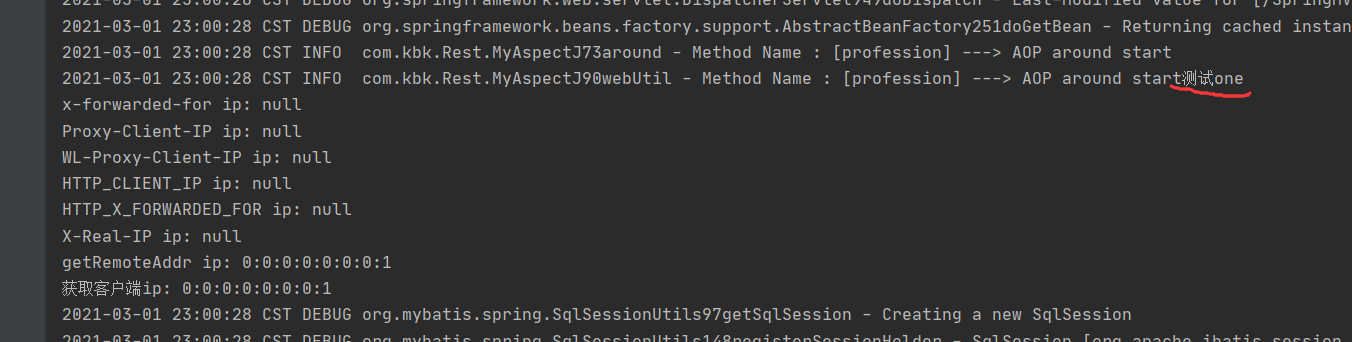

将此写入spring-AOP中:

@Around("logWebUtil()")

public Object webUtil(ProceedingJoinPoint pjp){

String methodName = pjp.getSignature().getName();

logger.info("Method Name : [" + methodName + "] ---> AOP around start"+"测试one");

Object result = null;

try {

result = pjp.proceed();

} catch (Throwable throwable) {

throwable.printStackTrace();

}

return result;

}

运行结果:

评论